Baca berita dengan sedikit iklan, klik di sini

PERANGKAT lunak perusak alias ransomware bukan barang baru bagi Pratama Dahlian Persadha. Jebolan Akademi Sandi Negara—kini Politeknik Siber dan Sandi Negara—yang menggeluti dunia siber sejak 1999 itu kerap membantu klien yang menjadi korban program komputer jahat (malware) yang mengincar tebusan tersebut. “Biasanya korban tak mengetahui dirinya telah mengalami serangan ransomware,” ujar Pratama pada Jumat, 28 Juni 2024.

Baca berita dengan sedikit iklan, klik di sini

Menurut Pratama, yang juga Chairman Communication and Information System Security Research Center atau CISSReC, ransomware meretas sistem komputer korban secara senyap. Penginstalan ransomware ke perangkat korban, kata dia, biasanya melalui jebakan pengelabuan (phishing) atau rekayasa sosial (social engineering) sehingga korban tanpa sadar mengikuti perintah pelaku peretasan untuk menginstal malware tersebut.

Baca berita dengan sedikit iklan, klik di sini

“Penanaman ransomware juga bisa berlangsung ketika korban tidak sengaja menginstal aplikasi bajakan atau mengunjungi situs web yang mengandung malware,” tutur Pratama, yang pernah menjadi wakil ketua tim Lembaga Sandi Negara untuk pengamanan pesawat kepresidenan. Setelah ransomware terinstal, peretas akan dengan mudah menyedot data sebagai sandera. Data itu dienkripsi dan, untuk membuka kuncinya, korban mesti membayar tebusan.

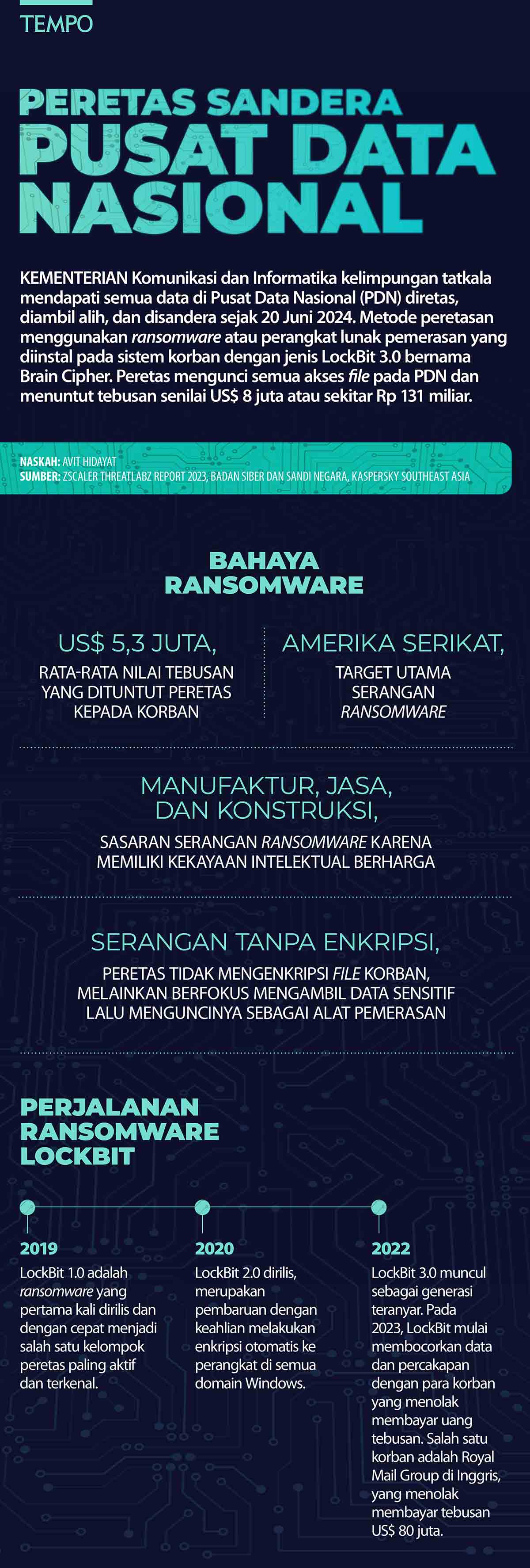

Dalam kasus peretasan Pusat Data Nasional (PDN) milik Kementerian Komunikasi dan Informatika, para hacker menggunakan ransomware jenis baru bernama LockBit 3.0 Brain Cipher. Peretasan itu melumpuhkan layanan keimigrasian di bandar udara internasional Indonesia sejak Kamis, 20 Juni 2024. Empat hari sebelumnya, Badan Siber dan Sandi Negara (BSSN) memberikan peringatan potensi serangan LockBit 3.0 Brain Cipher yang telah mewabah di Amerika Serikat.

Peretasan benar-benar terjadi sehari kemudian, pada Senin, 17 Juni 2024, pukul 23.15. Program pengamanan komputer Microsoft Windows Defender pada Pusat Data Nasional Sementara 2 (PDNS2) di Surabaya mendadak nonaktif. Aktivitas merusak mulai terjadi pada Kamis dinihari, di antaranya pemasangan malware, penghapusan sejumlah file sistem penting, dan penonaktifan layanan yang berjalan. PDNS2 lumpuh. BSSN lalu mengumumkan peretas meminta tebusan sebesar US$ 8 juta (sekitar Rp 131 miliar).

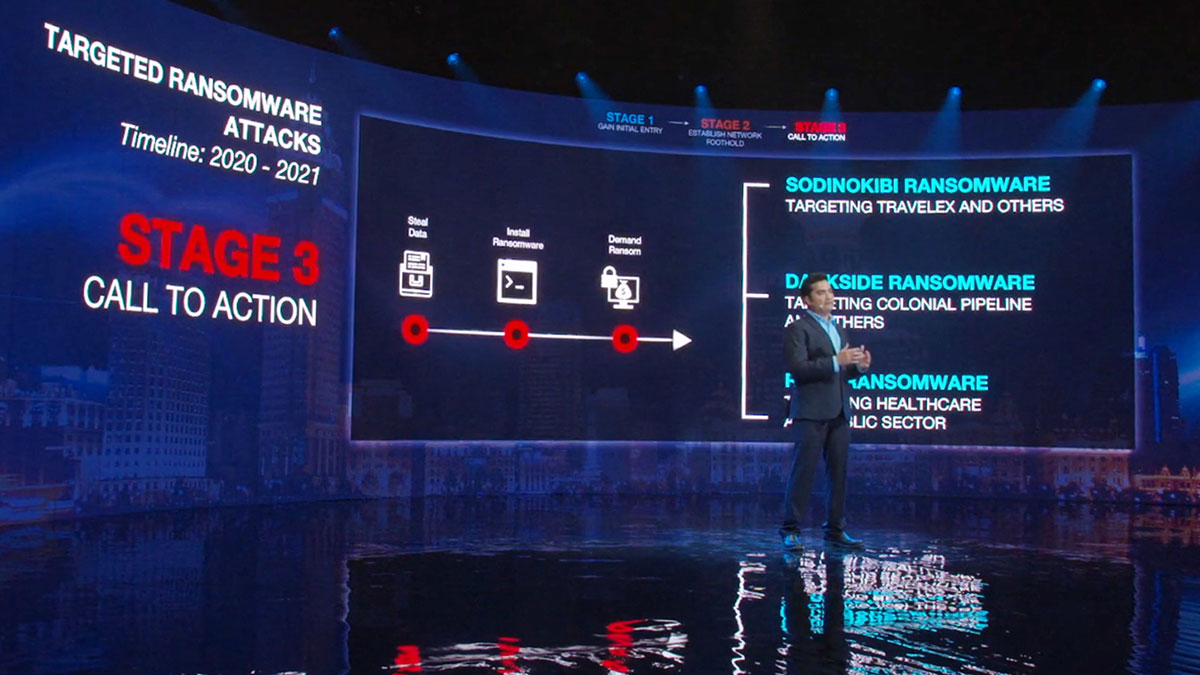

Pembahasan Zscaler, mengenai tiga tahap serangan ransomware. zscaler.com

Peretasan ini tak hanya melumpuhkan layanan imigrasi di bandara, sebanyak 200 lembaga pemerintah juga mengalami gangguan. Persoalannya, pemerintah tidak memiliki data cadangan (backup) sehingga layanan pada PDNS2 lumpuh total. Padahal Pusat Data Nasional dirancang khusus sebagai fasilitas terpusat agar semua data antarlembaga negara saling terhubung.

Ketika semua akses terhadap data di PDNS tertutup, kata Pratama, sebetulnya peretas sudah berubah menjadi pengendali utama sistem. Peretas dapat melihat dan mengakses semua komponen infrastruktur untuk mencari data atau file berharga. “Setelah ditemukan, peretas akan mencuri file tersebut sebagai alat pemerasan ganda jika korban tidak bersedia membayar tebusan,” ucapnya.

Kasus semacam ini sering dihadapi Pratama. Beberapa kliennya bahkan pernah dimintai uang tebusan hingga US$ 500 ribu atau setara dengan Rp 8,1 miliar untuk mendapatkan kembali file yang dicuri peretas. Namun ia selalu menyarankan kliennya tidak membayar tebusan meski peretas mengancam akan menjual data ke situs dark web. Yang dilakukan Pratama adalah melakukan forensik digital dan berupaya memulihkan file atau membangun ulang sistem dengan memasukkan data lama.

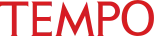

Pratama Dahlian Persadha. pasca.ugm.ac.id

ThreatLabz—tim riset keamanan siber global dari perusahaan keamanan komputasi awan Amerika Serikat, Zscaler—melaporkan adanya evolusi ransomware sejak pertama kali ditemukan pada 2019. Pada laporan 2023, ThreatLabz menemukan aktivitas baru, yakni peretas yang membocorkan data dan percakapan dengan para korban yang menolak membayar uang tebusan. Salah satu korbannya Royal Mail Group di Inggris, yang tidak membayar tebusan US$ 80 juta.

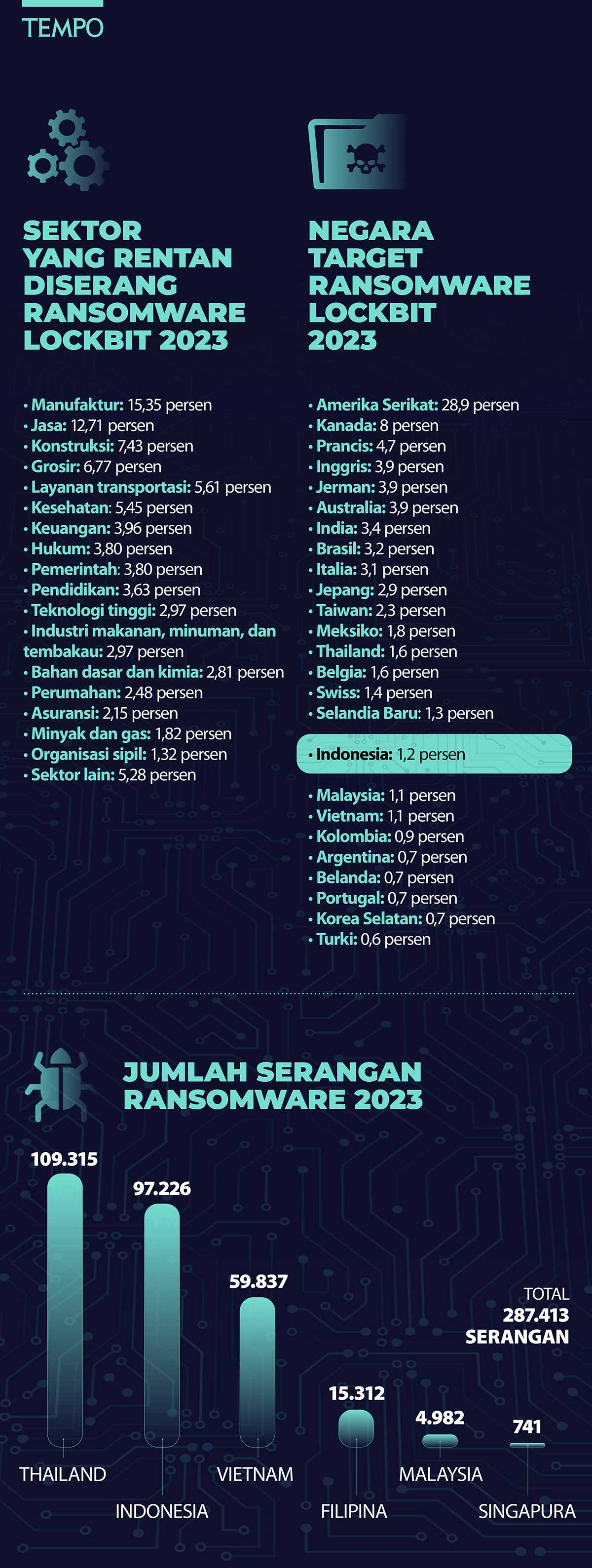

Laporan tersebut juga mendapati peningkatan serangan ransomware pada 2023 sebesar 37 persen dibanding tahun sebelumnya. Rata-rata jumlah uang tebusan juga meningkat dari US$ 100 ribu menjadi US$ 5,3 juta. Negara yang paling banyak disasar adalah Amerika Serikat, yang mencapai 28,9 persen. Disusul Kanada (4,7 persen), Prancis (4,7 persen), dan Inggris (3,9 persen). Adapun serangan di Indonesia tercatat mencapai 1,2 persen.

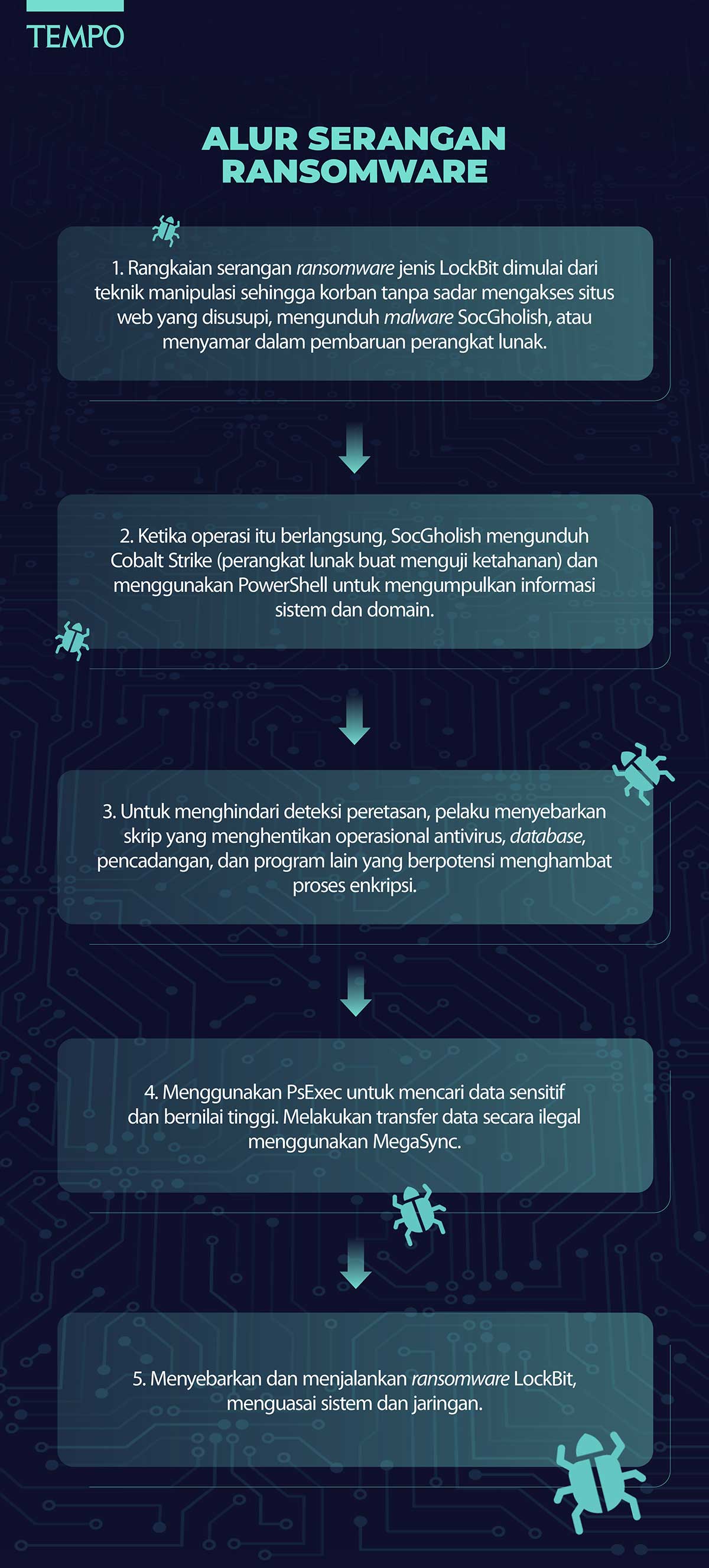

Tim ThreatLabz juga mengidentifikasi ransomware yang paling banyak melakukan peretasan, di antaranya LockBit, BlackCat, Clop, BlackBasta, dan Karakurt. Serangan ransomware yang paling masif adalah LockBit 3.0. Mereka menemukan rangkaian aktivitas saat LockBit menginfeksi perangkat korban. “Dimulai saat korban tanpa sadar mengakses situs yang disusupi, memicu pengunduhan malware bernama SocGholish, atau menyamar sebagai pembaruan perangkat lunak,” tulis tim ThreatLabz dalam laporan yang dipublikasikan pada akhir tahun lalu.

SocGholish, kata ThreatLabz, berperan mengumpulkan informasi pada sistem dan domain yang sedang diretas. Kemudian peretas akan mengunduh Cobalt Strike atau perangkat lunak untuk menguji sistem pertahanan yang digunakan korban dalam melindungi data. Cobalt Strike juga digunakan untuk menjalankan mekanisme komando dan kontrol atau C2.

Tahap berikutnya, peretas akan menghapus antivirus dan berbagai layanan keamanan pada sistem komputer korban, lalu menghentikan semua layanan pencadangan. Selanjutnya, hacker akan menggunakan Seatbelt dan BloodHound untuk mengumpulkan informasi tambahan. Dua program ini bertugas mengintai dan mengekstrak data korban, membantu identifikasi file bernilai tinggi, dan melakukan eksploitasi pada sistem.

Selanjutnya, peretas akan menggangsir data penting menggunakan PsExec—sebuah teknik yang digunakan penyerang siber setelah berhasil mendapatkan akses awal masuk jaringan. Pada posisi ini, peretas mengoperasikan ransomware LockBit untuk menguasai sistem dan jaringan secara penuh. Termasuk mengenkripsi file korban sebagai sandera untuk meminta tebusan agar dibayar.

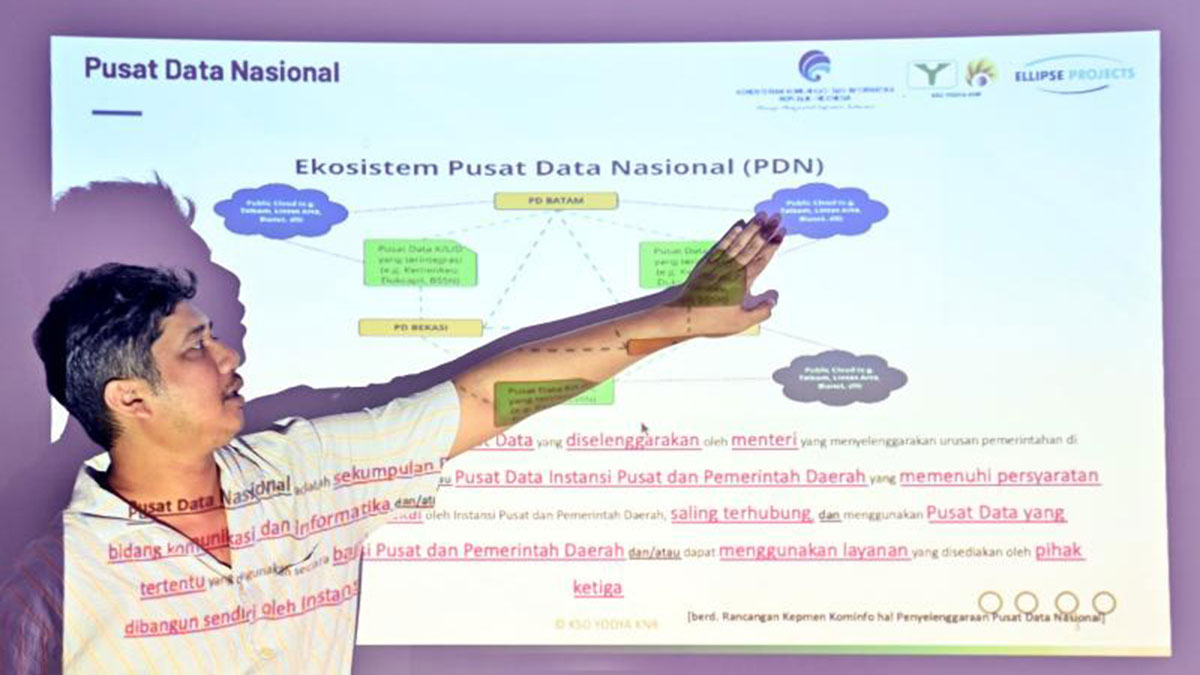

Pemaparan perkembangan Pusat Data Nasional di Cikarang, Bekasi, Februari 2024. Dok. Kemenkominfo

“Jika uang tebusan yang diminta LockBit tidak dibayarkan, grup tersebut akan mempublikasi data yang dicuri,” tulis ThreatLabz. Mereka juga akan mengekspos data melalui situs-situs yang dapat diakses publik. “LockBit secara konsisten memang menargetkan banyak industri di sektor manufaktur, otomotif, elektronik, bahkan lembaga pemerintah.”

Seorang sumber Tempo di bidang keamanan siber menemukan kejanggalan mitigasi dan pengamanan pemerintah ketika menghadapi serangan peretas pada PDNS2. Menurut dia, semestinya pemerintah memiliki pusat operasi keamanan (SOC) yang bertugas selama 24 jam. Kerja mereka adalah memantau tampilan layar atas sensor-sensor alarm yang dipasang pada sistem operasi dan semua server. “Karena, bila ada anomali apa pun, biasanya alarm akan menyala,” ucap sumber ini.

Kerja-kerja SOC adalah meminimalkan risiko agar data dapat segera diselamatkan dari proses pengambilalihan. Di luar itu, dia mengkritik tim dalam berkomunikasi dengan peretas untuk membicarakan uang tebusan. Dia menunjukkan bukti bahwa tim negosiator tidak melakukan negosiasi untuk pembayaran tebusan.

Padahal negosiasi yang tepat penting dilakukan agar pemerintah dapat meminimalkan risiko, termasuk memastikan data apa saja yang disandera oleh peretas. Selain itu, berdasarkan informasi yang dia peroleh, ada dugaan kelalaian yang dilakukan oleh petugas PDNS2 di Surabaya sehingga ransomware terpasang melalui metode pengelabuan.

Menteri Komunikasi dan Informatika Budi Arie Setiadi enggan menjawab pertanyaan ihwal musabab peretasan. “Bukan lalai, tapi ini pelakunya memang berkaliber,” ujar Budi ketika dimintai konfirmasi pada Kamis, 27 Juni 2024. Budi memastikan tak ada petugas yang lalai. Dia menganggap insiden peretasan ini sebagai bencana yang tak dapat disangka-sangka.

General Manager Kaspersky untuk Asia Tenggara, Yeo Siang Tiong, mewanti-wanti ancaman ransomware dengan pelbagai jenisnya. Kata dia, ransomware makin berkembang dalam lima tahun terakhir yang mengancam perusahaan, bahkan pemerintah. “Penjahat dunia maya kini telah berhenti menginfeksi komputer sebanyak mungkin. Mereka lebih menargetkan korban dalam skala dampak yang besar.”

Kaspersky, menurut Yeo, telah memblokir sekitar 300 ribu serangan yang terjadi di seluruh wilayah Asia Tenggara dalam kurun setahun belakangan. Serangan ransomware terbanyak terjadi di Thailand dengan jumlah 109.315 kali. Serangan ke Indonesia ada di peringkat kedua dengan jumlah 97.226 kali. Kemudian Vietnam (dengan 59.837 serangan), Filipina (15.312 serangan), Malaysia (4.982 serangan), dan Singapura (741 serangan).

“Munculnya kembali dugaan insiden siber ransomware yang menyasar lembaga-lembaga penting negara terbukti bahwa pelaku makin memfokuskan sasarannya,” tutur Yeo. Dia mengingatkan bahwa berbagai jenis infeksi ransomware berdampak nyata hilangnya data. Dia menyarankan pemerintah menyediakan tim analisis peristiwa keamanan secara real-time untuk mendeteksi setiap serangan.

Direktur Jenderal Aplikasi Informatika Kementerian Komunikasi dan Informatika Semuel Abrijani Pangerapan menjelaskan, peretas tak hanya mengincar data di Indonesia, tapi juga di banyak negara. Salah satunya serangan yang dihadapi Arab Saudi tahun lalu. “Ini sudah menjadi peringatan bagi semua negara,” ucap Semuel pada Rabu, 26 Juni 2024.

Semuel menjamin pemerintah tidak akan membuat kesalahan dengan membayar uang tebusan senilai US$ 8 juta yang diminta peretas. Saat ini pemerintah berfokus melakukan forensik digital untuk mengidentifikasi serangan secara rinci. Apalagi ransomware LockBit 3.0 Brain Cipher merupakan malware teranyar, sehingga pemerintah perlu berbagi informasi dengan sejumlah negara terdekat, seperti India yang pernah menghadapi kasus yang sama.

Pemerintah juga terus memulihkan data yang dienkripsi peretas, misalnya data pada Direktorat Jenderal Imigrasi Kementerian Hukum dan Hak Asasi Manusia yang sempat lumpuh beberapa saat. “Langkah-langkah pemulihan terus dilakukan. Sebagian layanan keimigrasian, seperti paspor, visa, izin tinggal, dan perlintasan, sudah mulai kembali beroperasi,” tutur Semuel.

Adapun Kepala Badan Siber dan Sandi Negara Hinsa Siburian mengatakan timnya baru mengetahui adanya serangan ransomware pada 20 Juni 2024 atau beberapa hari setelah serangan terjadi di PDNS2 Surabaya. Hinsa lantas mengerahkan tim ke lokasi. Tujuannya adalah membantu Kementerian Komunikasi dan Informatika dan Telkom Sigma, yang mengelola PDN Sementara, memulihkan data.

- Akses edisi mingguan dari Tahun 1971

- Akses penuh seluruh artikel Tempo+

- Baca dengan lebih sedikit gangguan iklan

- Fitur baca cepat di edisi Mingguan

- Anda Mendukung Independensi Jurnalisme Tempo

Bagus Pribadi, Egi Adyatama, dan Hussein Abri Dongoran berkontribusi dalam penulisan artikel ini. Di edisi cetak, artikel ini terbit di bawah judul "Pengamanan Lalai, Data Tersandera"